275. Un collega ha istallato un sistema steganografico, ne vorrei capire le ragioni.

Molto semplicemente un sistema

steganografico

serve per trasmettere messaggi tra due utenti in maniera del tutto

occulta, solo i due interlocutori sanno di tale comunicazione. In

commercio vengono offerti diversi software tools che mettono in pratica

tale tecnica spesso applicata insieme alla crittografia.

La

steganografia nasconde i messaggi interessati all’interno di altri file, i

quali sono del tutto normali e veicolano i messaggi nascosti con procedure

standardizzate. In pratica si mettono testi entro file testo,

immagini entro file di immagini ecc. quindi gli utenti si scambiano i

messaggi segreti con modalità apparentemente regolari.

La tecnica steganografica utilizza due principali elementi:

- Il

carrier (= trasportatore) che è il file contenente i messaggi segreti;

- Il covert channel (= canale occulto) che è l’insieme di hardware +

software il quale smista i messaggi.

I principali campi di utilizzo

sono i seguenti:

1) Per creare una specie di ‘filigrana digitale’ –

chiamata digital watermarking – così da marcare e rendere ben

riconoscibile il materiale protetto da copyright.

2) Per sfuggire

controlli e censure, ad esempio, da parte di regimi o amministrazioni che

non vogliono la diffusione di tali dati.

3) Per aumentare la privacy

degli utenti, ad esempio per celare informazioni sensibili in un

file-system.

4) Per coprire fonti di informazione, ad esempio nel caso

del giornalismo investigativo.

Dunque la steganografia

serve per scopi alquanto speciali e non so dirle perché il suo collega

possa aver

istallato un tale sistema.

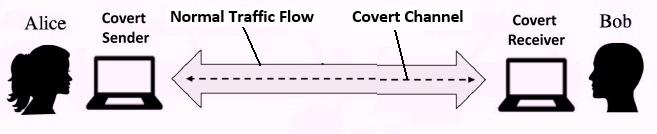

Molto più conosciuto e

diffuso è l'utilizzo della steganografia per fini

malevoli. In pratica il computer di Bob installa un sistema steganografico

segreto nel computer di Alice – il covert receiver

– che compie azioni mevoli in favore di Bob. In anni recenti vari programmi Troyan hanno spiato istallazioni, dati economici

e quant’altro rimanendo nascosti nell’arco di molto tempo grazie alla

tecnica steganografica. Di regola, un covert channel è assai veloce,

trasmette molti messaggi al minuto ed è difficile da scoprire da parte

della steganalisi, la metodica

necessaria per individuare la presenza di

informazioni nascoste all’interno di un carrier. Dunque la

steganografia offre un significativo supporto agli hackers.

anno 2022